매우 명확하게 논의되고 알려졌 듯이, ransomware 바이러스 WannaCry si 페티 서비스를 사용하지 않으면 큰 규모의 피해를 입힐 수 없습니다. Windows, 활성화 된 상태로 남음 default de Microsoft 적어도 이상한 이유로.

SMBv1는 악용되어 수백만 컴퓨터에 침투 할 수있는 서비스입니다. Windows 전 세계의 PC. 그것이 무엇이든 Windows 10, Windows 8 또는 Windows 7, SMBv1은 즉시 비활성화되어야합니다.

튜토리얼에 들어가기 전에, 이 SMBv1을 의미합니다..

SMBv1 이전 프로토콜입니다. 서버 메시지 블록 에 의해 사용 Windows 로컬 네트워크에서 파일 공유 나중에이 프로토콜은 두 가지 버전으로 대체되었습니다. SMBv2 si SMBv3. 후자는 시스템에서 활성 상태를 유지할 수 있습니다. 그들은 안전하고 착취 당할 수 없습니다.

마이크로 소프트에 따르면, SMBv1 프로토콜은 몇 가지 간단한 이유로 운영 체제에서 활성 상태로 남아 있습니다. 이 프로토콜을 사용하는 이전 응용 프로그램, SMBv2 si SMBv3. 이상하게 생각 나게하는 그런 이상한 것을 떠나는 이상한 이유 사이버 공격 이 프로토콜로 주요한 위험이있다..

SMBv1를 비활성화하는 방법 Windows 8 및 Windows 10

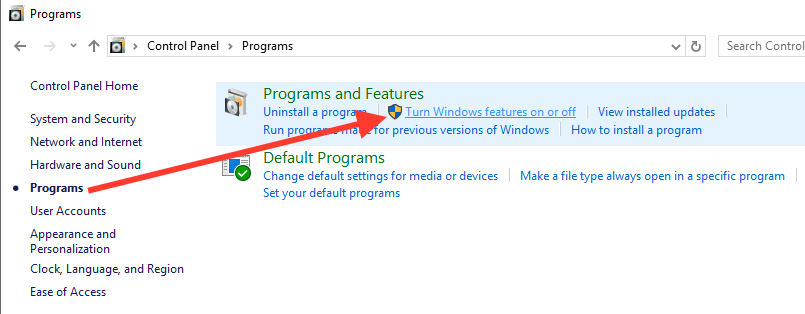

로 시작 Windows 10 크리에이터 가을 Update (2017 년 XNUMX 월에 예상되는 주요 업데이트) Microsoft는 default SMBv1. Microsoft가이 결정을 내리기 전에 왜 그렇게 많은 피해가 필요한지는 알 수 없지만 이것은 또 다른 논의입니다. 그때까지 SMBv1은 제어 패널 → 프로그램 → 탑 Windows 기능 켜기 또는 끄기. 이 작업을 수행하기 위해 컴퓨터에서 추방 할 필요는 없습니다.

- 열려 제어 패널 그리고 "프로그램".

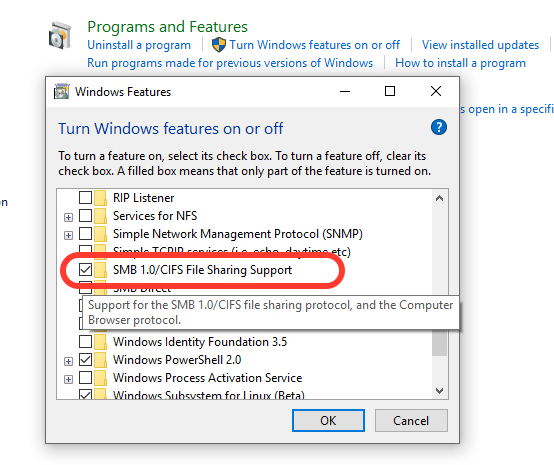

-서비스, 애플리케이션 및 프로토콜 목록 Windows, 식별 및 선택 취소 "SMB 1.0 / CIFS 파일 공유 지원"

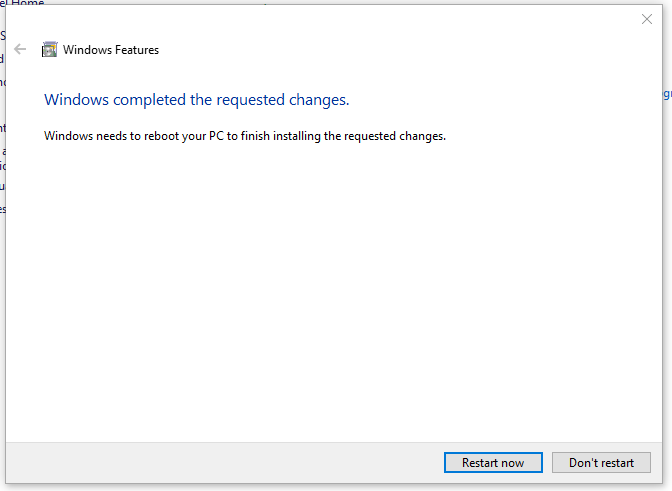

"확인"을 클릭 한 다음 비활성화가 완료된 후 다시 시작하십시오.

용 Windows 7, SMBv1을 비활성화하는 것은 좀 더 복잡하고 약간의 주의가 필요합니다. 레지스트리를 편집해야 합니다 Windows (Windows 레지스트리)를 사용하여 프로토콜을 비활성화합니다.

SMBv1를 비활성화하는 방법 Windows 7

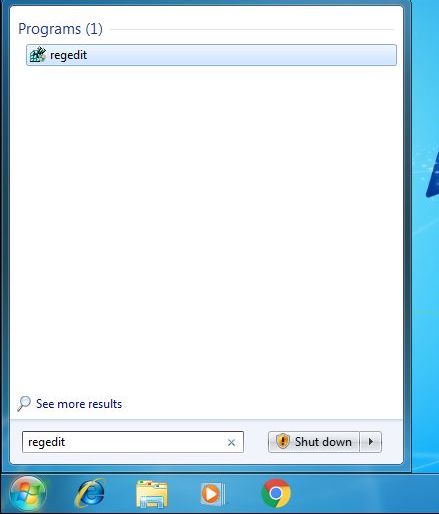

-Strat에서 레지스트리 편집기를 열고 → 검색 "regedit를".

-레지스트리 편집기에서 왼쪽의 막대를 사용하여 다음으로 이동합니다.

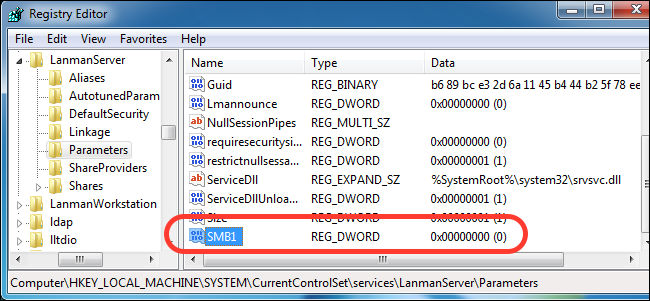

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

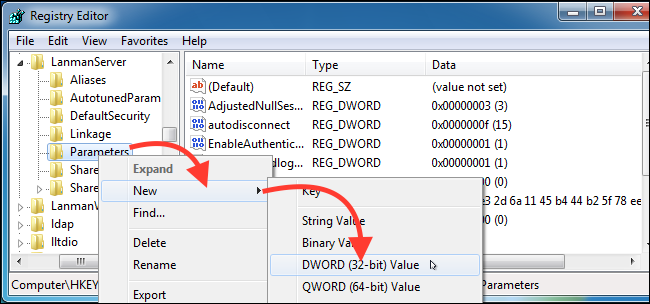

다음 단계는 새로운 것을 생성하는 것입니다. 하위 "매개 변수"에서. “파라미터”→ 신제품 → DWORD (32비트) 값.

새 값의 이름은 값이 "1"인 "SMB0"이되며 이는 비활성화됨을 의미합니다.

지금 당신이해야 할 일은 그걸 막은 것 뿐이야. 레지스트리 편집기 운영 체제를 다시 시작하십시오. 다시 시작하면 SMBv1 프로토콜이 비활성화됩니다.

설명으로 SMBv1는 ransomware 감염에 직접적인 책임이 없습니다. WannaCry si 페티. 이 프로토콜을 통해 전 세계 수백만 대의 컴퓨터를 감염시켜 로컬 네트워크에 바이러스를 퍼뜨리는 것이 허용되었습니다.

최신 바이러스 소프트웨어를 사용하고, 중요한 파일의 백업본을 작성하는 것은 잊지 말고 마지막으로 클릭 한 버튼과 링크를 클릭하십시오.